送金や決済ができるサービス「ドコモ口座」への不正振り込みが明らかになった。浮かび上がったのは、私たちの口座情報が簡単に入手されるという恐怖だ。AERA 2020年9月21日号から。

* * *

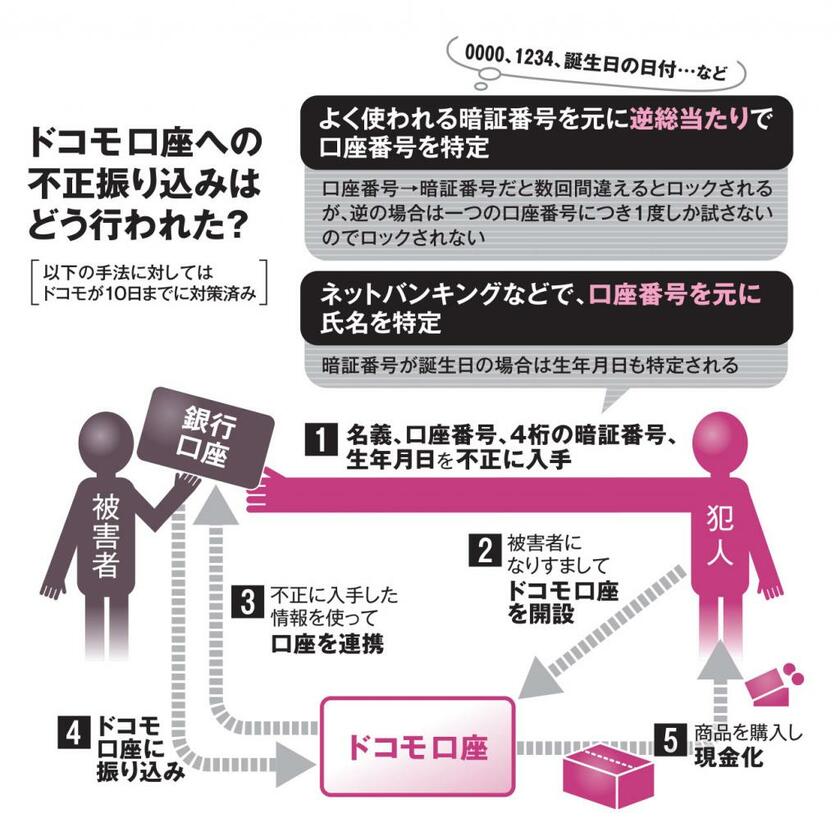

気になるのは、今回の犯人が被害者の「名義人・口座番号・暗証番号」をどうやって入手したのかだ。10日のドコモの会見では、一部の不正振り込みで「生年月日」まで使用されていたことも明らかになった。詳細な手段は警察の捜査を待つ必要があるが、複数の専門家が指摘するのが「リバースブルートフォース攻撃」という手法だ。

ブルートフォースは「総当たり」の意味。一つのID(この場合は口座番号)に対してパスワードを総当たりで試していく手法で、スパイ映画やドラマ「半沢直樹」でもあったように古くから知られているが、近年は数回パスワードを間違うとIDがロックされるシステムになっており、有効とは限らない。

一方、今回使われた可能性がある手法はその逆(リバース)。「1111」「1234」などと暗証番号を固定した上で、それに合う7桁の口座番号をコンピューターのツールなどを使って総当たりで探っていく。これだと一つの口座番号に対しては1度ずつしかパスワードを試さないので、ロックされずに済むというわけだ。

暗証番号に合う口座番号さえわかれば、ネットバンキングで途中まで振り込み手続きを進めるなどして、名義人も簡単に割り出せる。暗証番号に生年月日を使っていたら、生年月日までも不正に入手される。4桁の暗証番号はわずか1万通り。犯人側に物量作戦に出る力があれば、私たちの誰もが口座情報を不正入手される危険性がある。

平土令

平土令